- Настройка Mikrotik CHR на виртуальный сервер Sweb

- Установка Cloud Hosted Router

- Настраиваем доступ на Cloud Hosted Router

- Выполняем активацию CHR

- Настройка Firewall

- Настройка NAT

- Настройка VPN сервера PPTP и L2TP

- Использование DoH для VPN

- Подключение Android к VPN

- Подключение Windows к VPN

- Проверка DoH

- Настройка и подключение к SSTP

Если вам необходим VPN с постоянным белым IP-адресом определенной страны, а также контролем над ним и полной конфиденциальностью, то создание VPN для личного использования может стать оптимальным решением. В этой статье мы рассмотрим настройку VPN-сервера на базе Cloud Hosted Router.

Настройка Mikrotik CHR на виртуальный сервер Sweb

-

Зарегистрируйтесь в Sweb.

-

Перейдите на страницу виртуальных серверов.

-

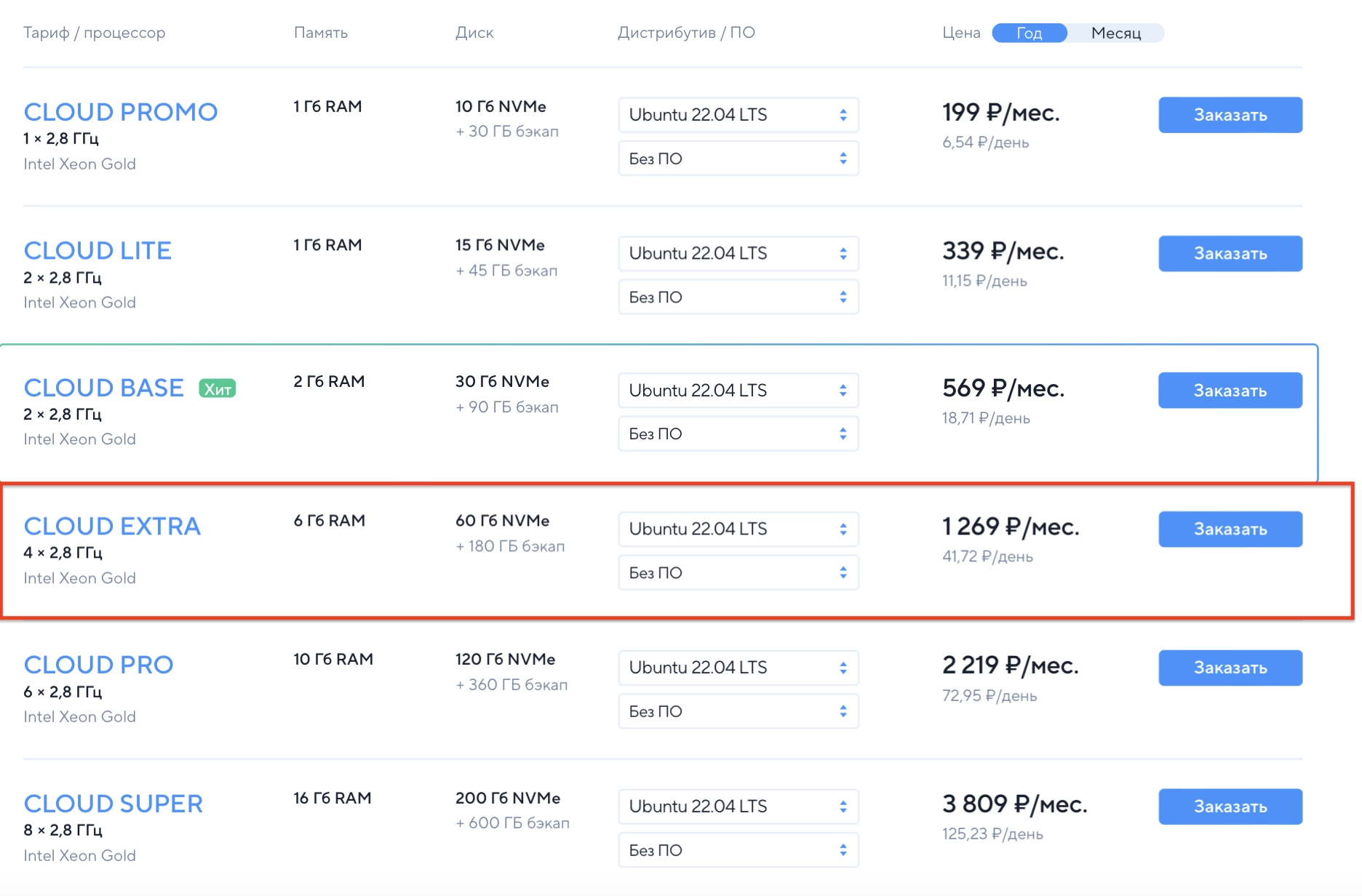

Аренда сервера CLOUD EXTRA будет лучшим вариантом для настройки VPN. Вы можете выбрать тип операционной системы из предложенного списка, а также предустановить дополнительное ПО.

В нашем руководстве мы используем сервер Ubuntu 22.04 LTS.

-

Нажмите Заказать и следуйте дальнейшим указаниям на экране. Вскоре вы получите доступ к серверу.

Далее выполним настройку личного VPN-сервера на базе CLOUD EXTRA. Если, помимо сервера, вы бы хотели зарегистрировать домен, то в Spaceweb доступна такая услуга. При регистрации домена у нас вы получите:

Установка Cloud Hosted Router

-

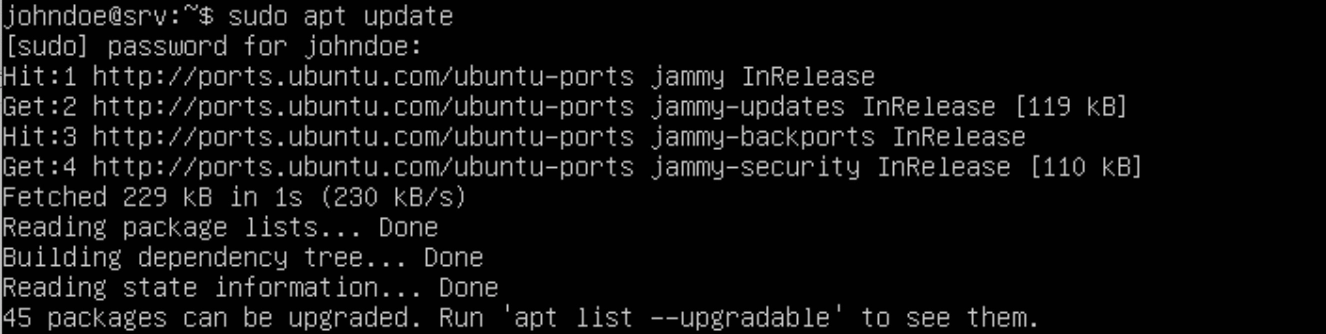

Обновите список пакетов:

-

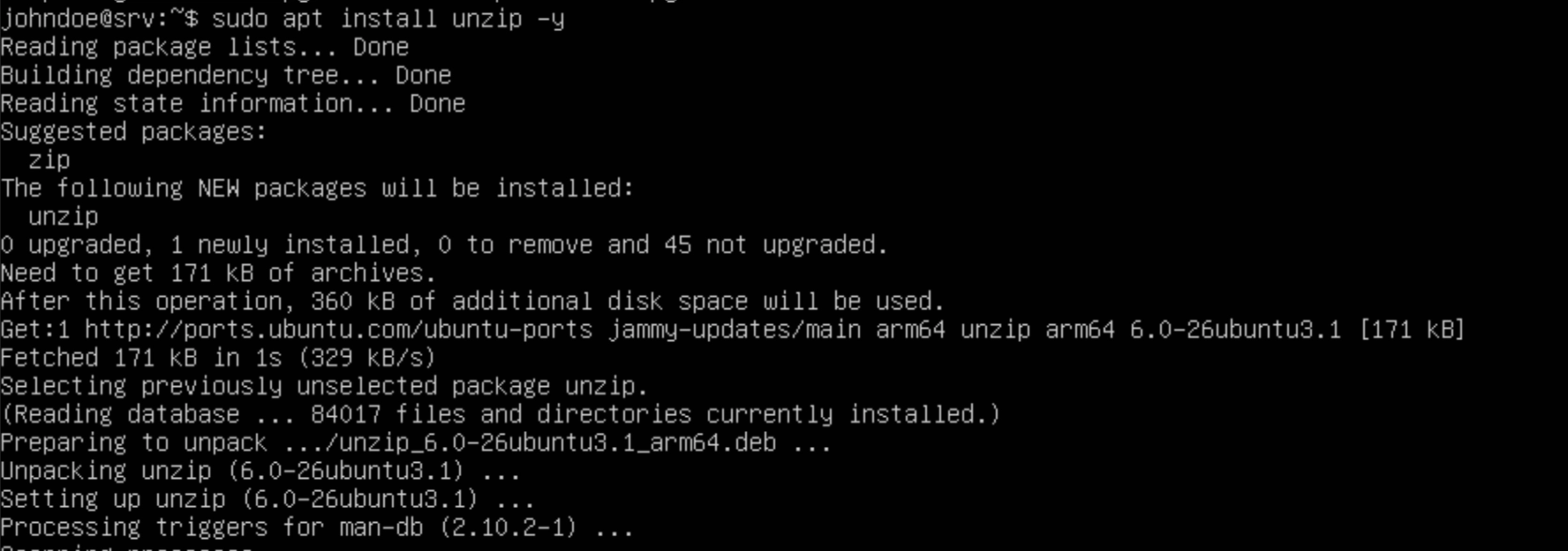

Установите архиватор:

-

Скачайте CHR:

# wget https://download.mikrotik.com/routeros/7.14.2/chr-7.14.2.img.zip

--2024-04-03 16:07:20-- https://download.mikrotik.com/routeros/7.14.2/chr-7.14.2.img.zip

Resolving download.mikrotik.com (download.mikrotik.com)... 159.148.147.251, 2a02:610:7501:3000::251

Connecting to download.mikrotik.com (download.mikrotik.com)|159.148.147.251|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: 40052492 (38M) [application/zip]

Saving to: ‘chr-7.14.2.img.zip’

chr-7.14.2.img.zip 100%[============================================================================>] 38,20M 1,74MB/s in 20s

2024-04-03 16:07:41 (1,87 MB/s) - ‘chr-7.14.2.img.zip’ saved [40052492/40052492]

-

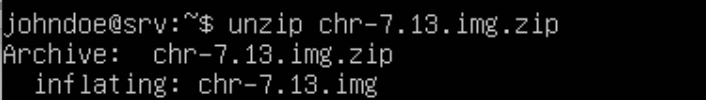

Распакуйте загруженный архив:

Вывод:

-

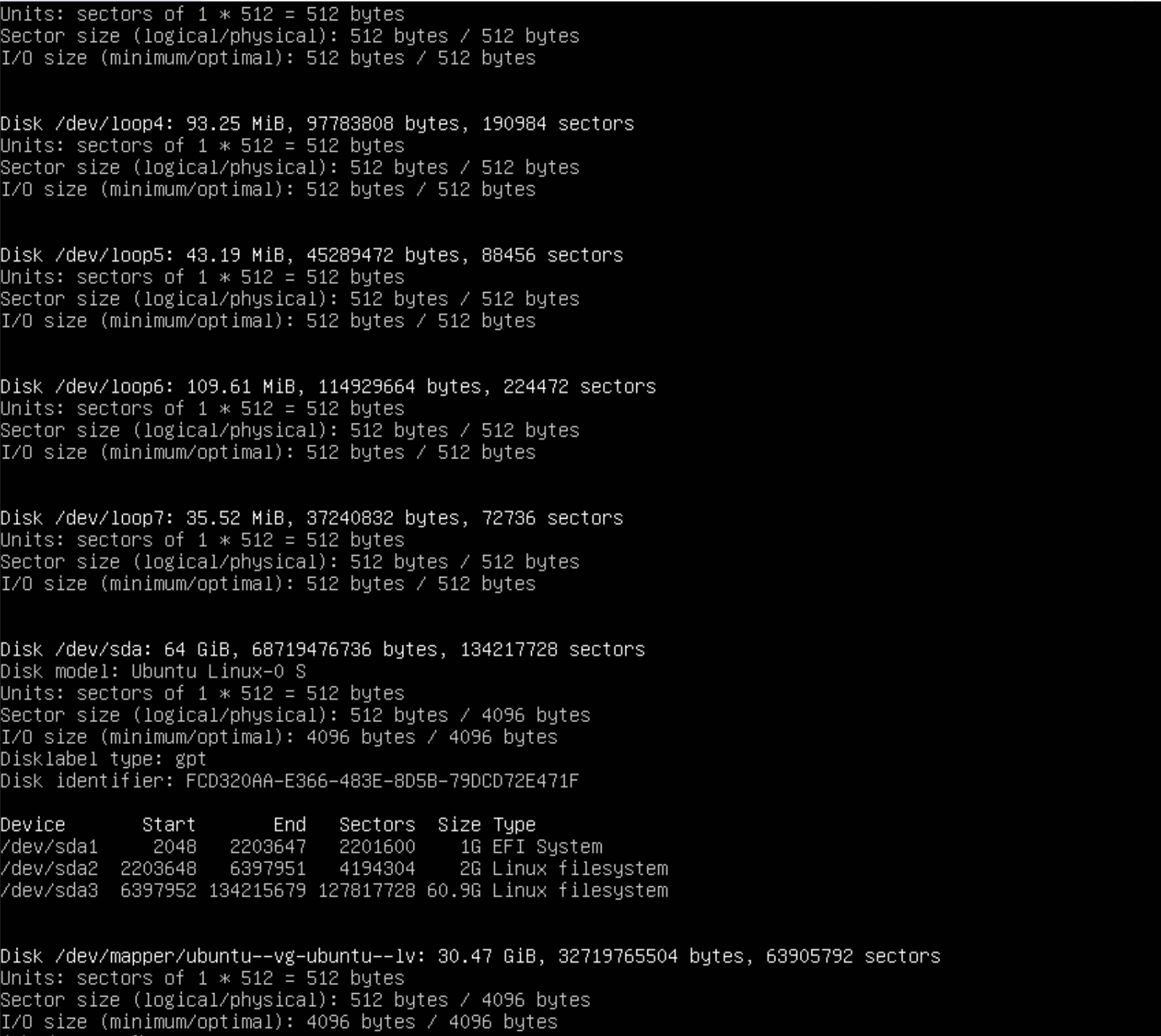

Просмотрите список устройств с помощью утилиты «fdisk»:

Возможный вывод:

Найдите диск с именем «/dev/vda».

-

Запишите образ на диск:

Неправильный выбор устройства может привести к потере данных.

-

Перезапустите машину:

echo b > /proc/sysrq-trigger

Эти команды активируют SysRq и перезапустят систему. Убедитесь, что у вас есть соответствующие права на выполнение этих команд.

Настраиваем доступ на Cloud Hosted Router

Давайте продолжим с настройкой доступа к Cloud Hosted Router (CHR) после перезапуска через VNC:

-

Запустите VNC-клиент и подключитесь к вашей машине, используя информацию из панели управления, например, IP-адрес и порт VNC.

-

После успешного подключения вы увидите окно авторизации в CHR. Введите следующие учетные данные:

-

Логин: admin

-

Пароль: (оставьте поле пароля пустым)

-

После входа в систему создайте нового администратора и удалите старого:

-

Назначьте IP-адрес интерфейсу ether1 (предполагается, что интерфейс ether1 используется для подключения к сети):

Где 1.1.1.2 – IP-адрес, который указан в панели VNC. Маска /24 означает маску подсети 255.255.255.0.

-

Добавьте маршрут по умолчанию, указав gateway (шлюз):

Где 1.1.1.1 – IP-адрес GATEWAY, указанный в VNC-панели.

-

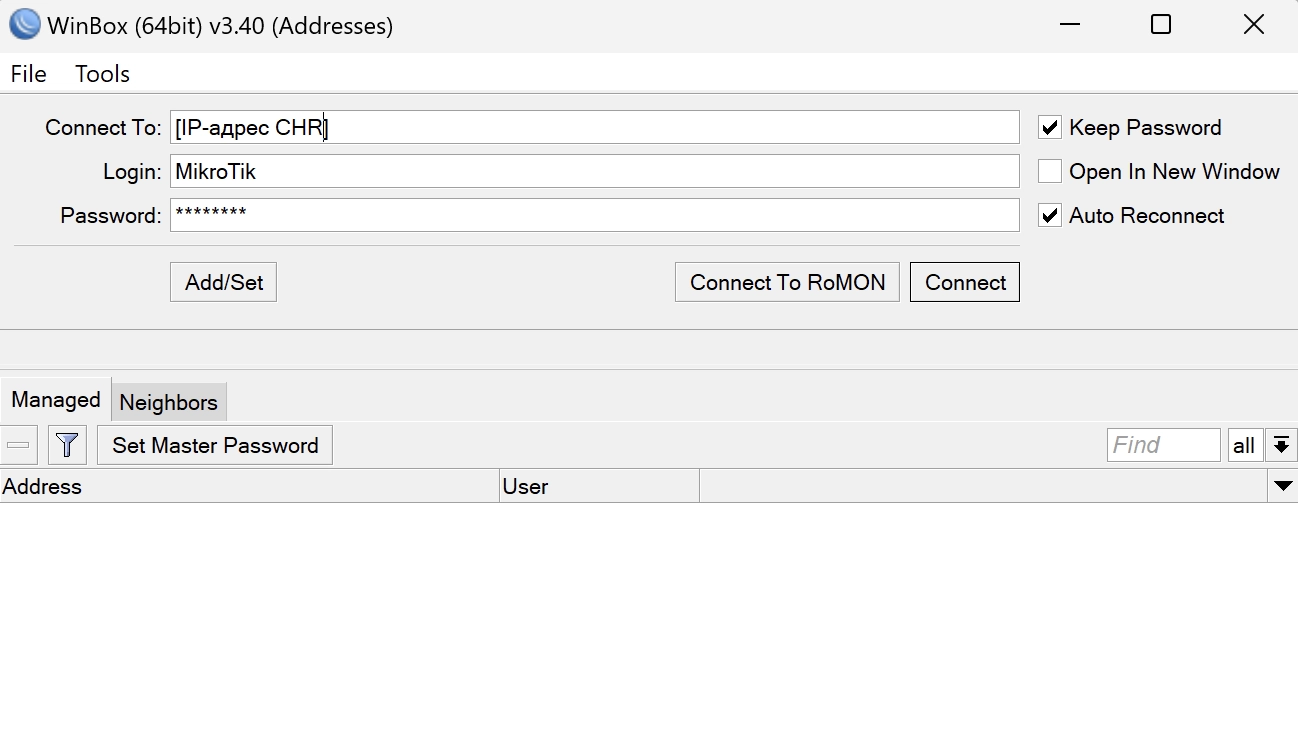

Скачайте WinBox с официального сайта MikroTik.

-

Запустите WinBox и введите IP-адрес CHR, логин (MikroTik) и пароль (1Q2w3e4r), который вы установили на шаге создания пользователя.

-

Щелкните Connect.

Теперь вы можете управлять CHR с помощью WinBox, что делает настройку более удобной.

Выполняем активацию CHR

-

Зарегистрируйтесь в кабинете MikroTik.

-

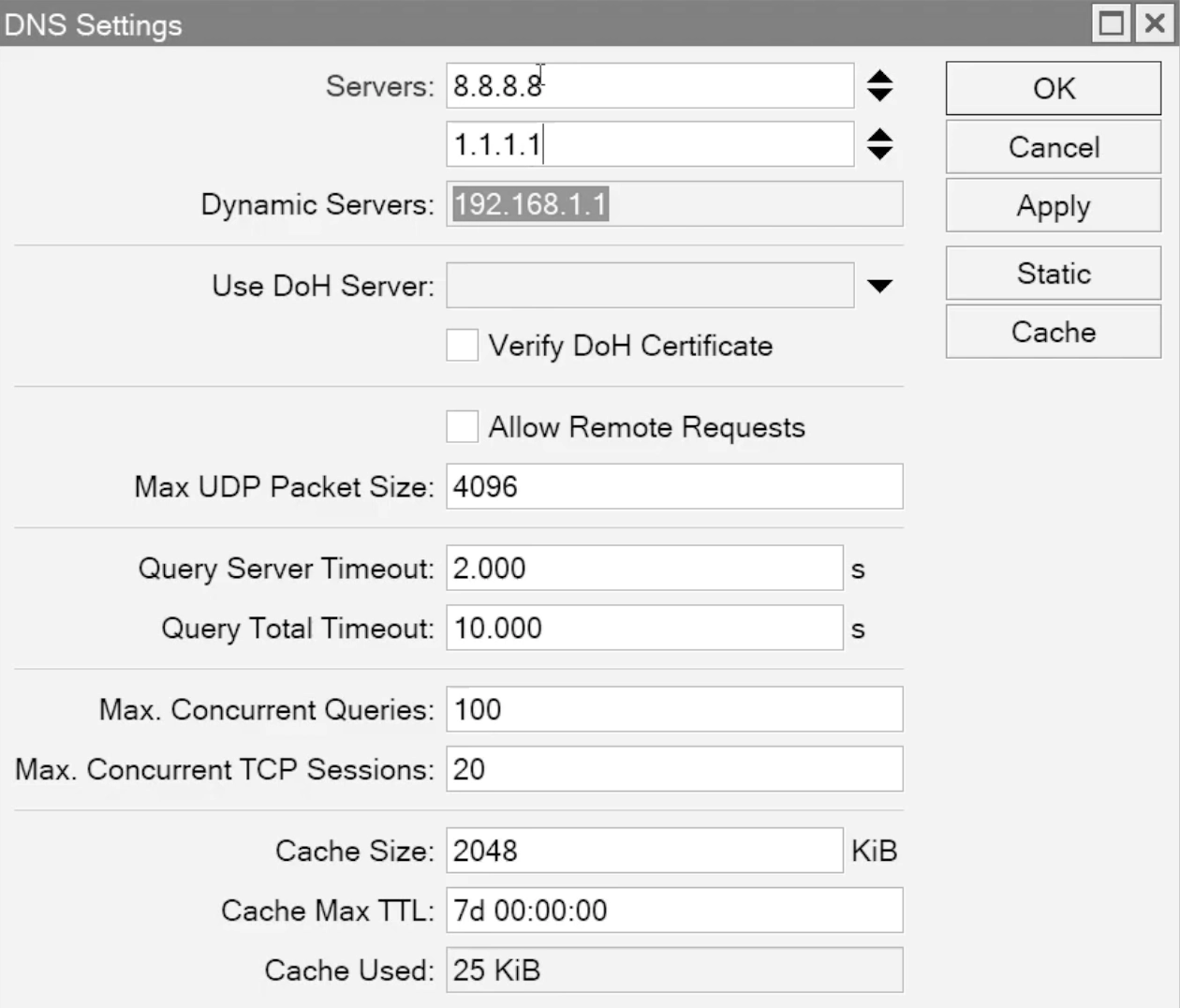

После регистрации добавьте DNS-сервера в CHR. Для этого перейдите в меню «WebFig».

-

В левой панели найдите раздел «IP».

-

В выпадающем списке выберите DNS.

-

Добавьте DNS-сервер. Например, пропишите «8.8.8.8» – это Google Public DNS.

-

Нажмите ОК.

-

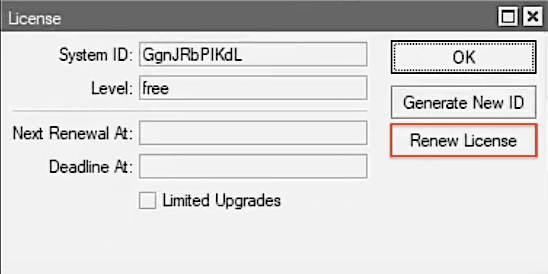

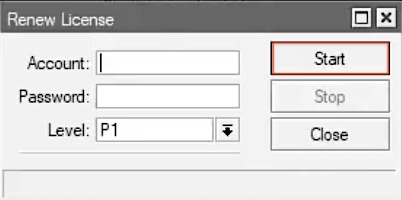

Теперь перейдем к активации CHR. В WebFig перейдите в раздел «System».

-

Затем выберите «License».

-

Щелкните Renew License.

-

Введите данные, которые вы использовали при регистрации в MikroTik:

-

в поле «Account» введите свой логин;

-

в поле «Password» пропишите пароль от вашего аккаунта MikroTik.

-

Нажмите Start, чтобы проверить активацию.

-

Если данные верны и активация прошла успешно, вы увидите статус «Done» в нижней части окна.

Важно! Вы получите 60-дневную лицензию Cloud Hosted Router, которая будет работать всегда, если не обновлять систему. Однако, если вы обновите систему по истечении 60 дней, лицензия слетит, и скорость ограничится 1Мбит.

Настройка Firewall

-

В левой панели найдите опцию New Terminal и щелкните по ней, чтобы открыть окно терминала.

-

Создайте два интерфейса: WAN и Tunnel.

add name=WAN

add name=Tunnel

/interface list member

add interface=ether1 list=WAN

-

Настройте правила брандмауэра:

# Правила для входящего трафика

add action=accept chain=input comment="accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="drop invalid" connection-state=invalid

add action=accept chain=input comment="accept ICMP" protocol=icmp

add action=accept chain=input comment=PPTP dst-port=1723 protocol=tcp

add action=accept chain=input comment=SSTP dst-port=443 protocol=tcp

add action=accept chain=input comment=LetsEncrypt dst-port=80 protocol=tcp

add action=accept chain=input comment=L2TP dst-port=1701,500,4500 protocol=udp

add action=accept chain=input comment=OpenVPN dst-port=1194 protocol=udp

add action=accept chain=input comment="accept MGMT" dst-port=22121,22122 protocol=tcp

add action=drop chain=input comment="drop all WAN" in-interface-list=WAN

add action=accept chain=forward comment="accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="drop invalid" connection-state=invalid

add action=drop chain=forward comment="drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

-

Настройте службы:

set telnet disabled=yes

set ftp disabled=yes

set ssh port=22121

set api disabled=yes

set winbox port=22122

set api-ssl disabled=yes

-

Измените имя системы:

set name=VPN

-

Теперь удалите DHCP-клиент:

Эти настройки предназначены для обеспечения минимальной безопасности. Перед использованием их в рабочей среде убедитесь, что они соответствуют потребностям вашего проекта и всем требованиям безопасности.

Важно! Доступ к WinBox теперь осуществляется через порт 22122.

Настройка NAT

-

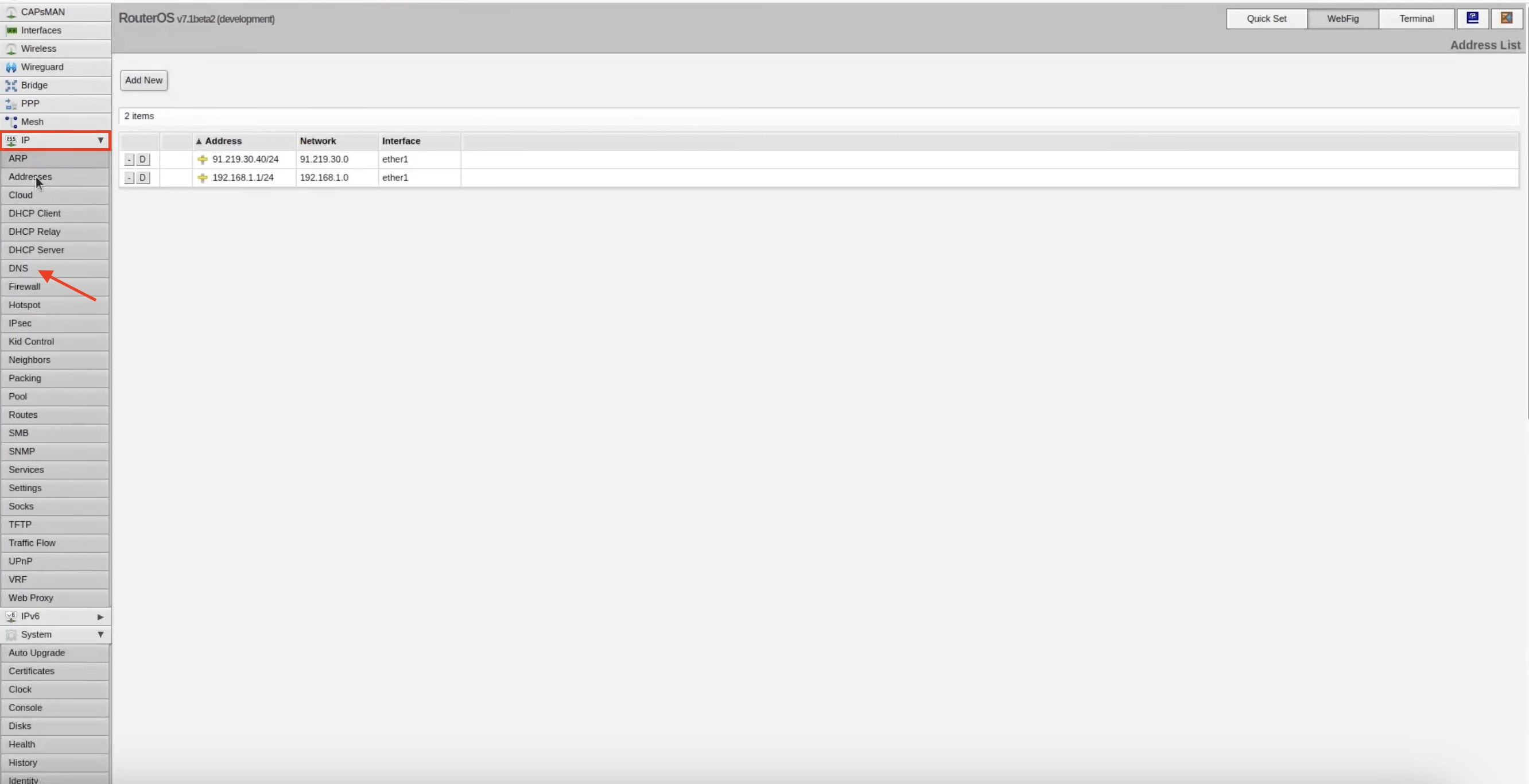

Через левую панель перейдите в «IP».

-

В выпадающем меню выберите Firewall, а затем – NAT.

-

В разделе «General» обратите внимание на поля:

-

«Chain» – из выпадающего списка выберите srcnat.

-

«Out, Interface List» – укажите в нем выходящий интерфейс ether1.

-

В разделе «Action» в одноименном поле выберите masquerade.

Так вы создадите правило исходящего NAT для интерфейса ether1. В зависимости от вашей сетевой конфигурации, вы можете изменить значение поля «Out, Interface List» на соответствующий интерфейс вашего VPN-сервера.

-

Сохраните изменения, нажав ОК.

Включаем DNS через HTTPS

-

Выберите в левой панели опцию New Terminal, чтобы открыть терминал.

-

Затем загрузите сертификат «DigiCert Global Root CA», который используется для верификации сертификата сервера DoH:

-

Когда сертификат успешно загрузится, импортируйте его в систему MikroTik:

-

Теперь настройте использование сервера DoH и верификацию сертификата:

Таким образом, вы укажите, что MikroTik должен использовать Cloudflare DNS (1.1.1.1) через DoH. Часть «verify-doh-cert=yes» указывает MikroTik проверять сертификат сервера DoH.

-

Вы также можете очистить список DNS-серверов, чтобы использовать только DoH:

Настройка VPN сервера PPTP и L2TP

-

Для начала создайте пул адресов для VPN. Пропишите в терминале:

-

Создайте пул адресов для личного VPN:

-

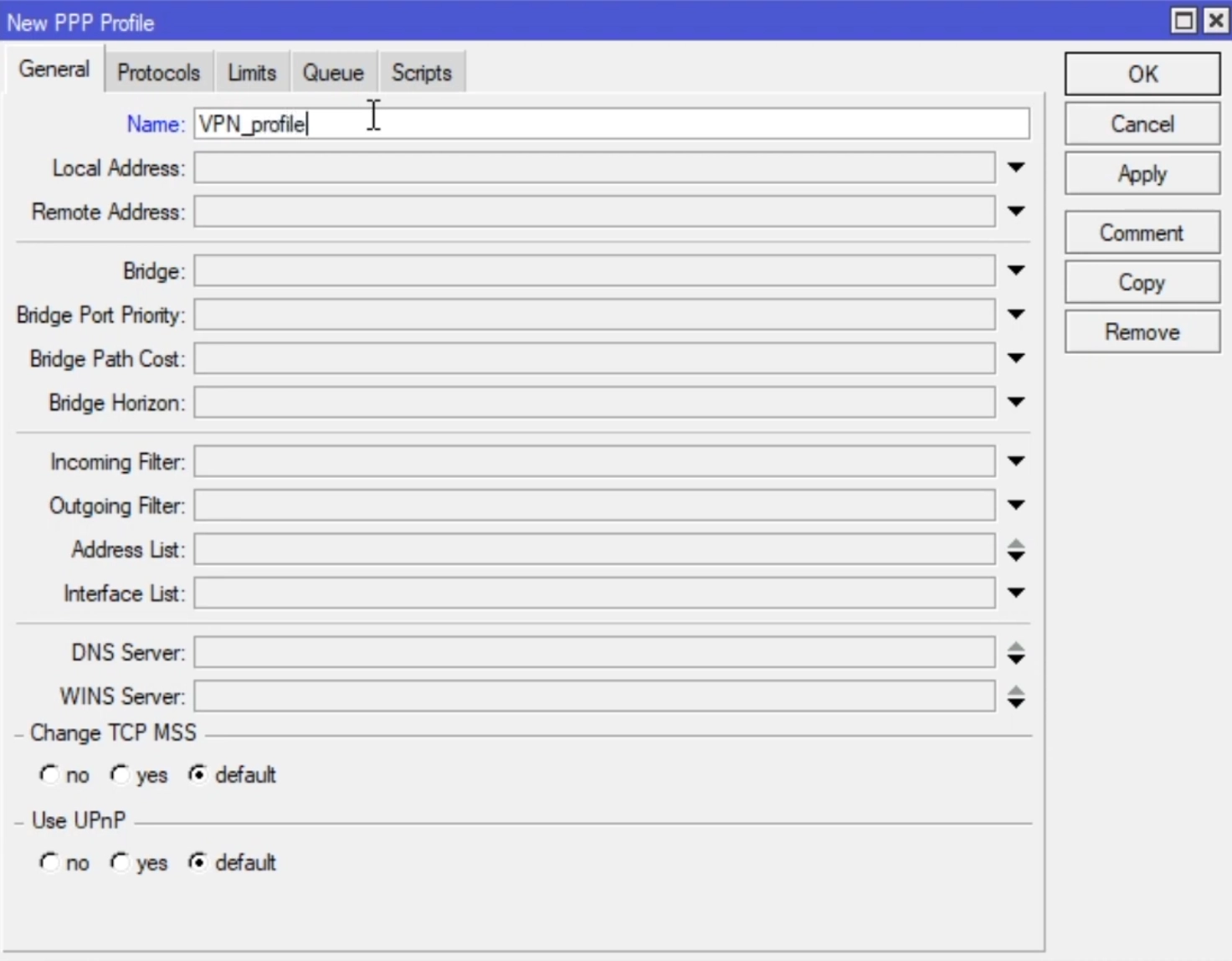

Далее вернитесь в основной интерфейс, чтобы создать профиль личного VPN сервера. Для этого в левой панели щелкните по «PPP».

-

Выберите раздел Profiles.

-

Начнем с раздела «General». Укажите пул адресов – «Local Address» и «Remote Address».

-

Также задайте значение «Tunnel» в поле «Interface List».

-

В подразделе «Change TCP MSS» поставьте флажок рядом с «yes».

-

А в «Use UPnP» чуть ниже укажите «no».

-

Откройте раздел «Protocols», где:

-

в «Use MPLS» установите значение «no»;

-

в «Use Compression» также задайте «no»;

-

в «Use Encryption» отметьте «required».

-

Перейдите в раздел «Limits». Рядом с опцией «Only one» установите флажок напротив «yes».

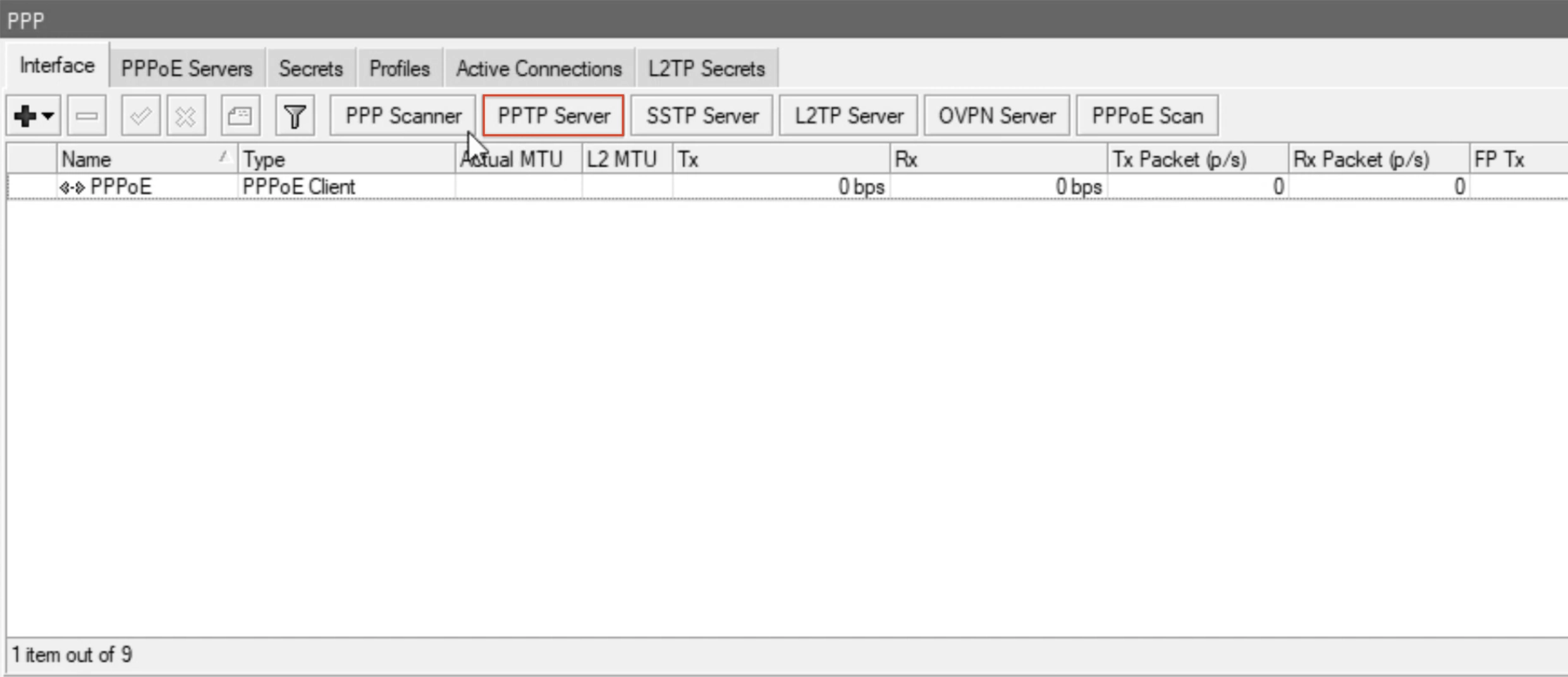

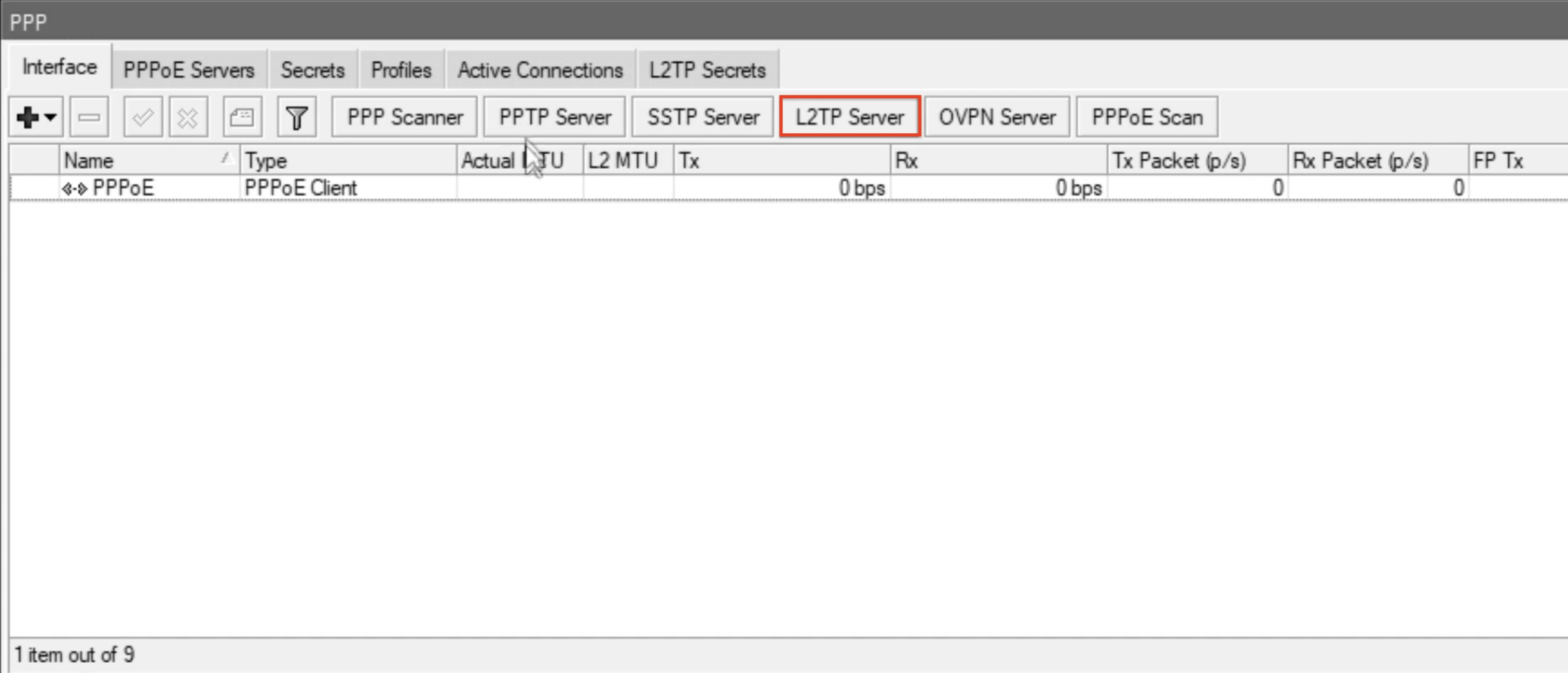

Включение PPTP

-

Зайдите в раздел PPP.

-

Найдите кнопку PPTP Server и щелкните по ней.

-

В «Authentication» отметьте mschap1.

-

Включите PPTP-сервер. Для этого отметьте «Enabled» и нажмите ОК, чтобы сохранить внесенные изменения.

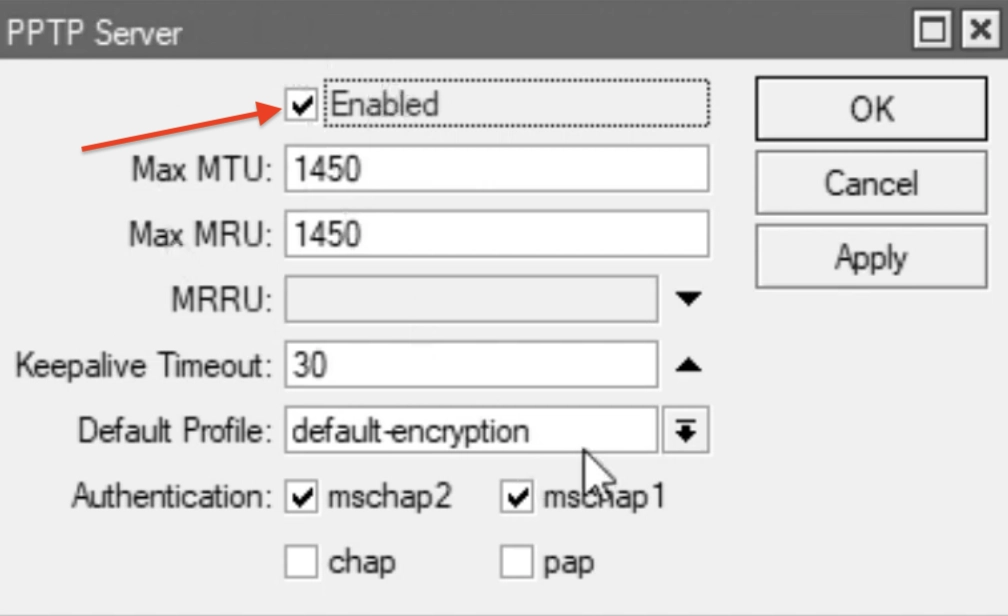

Включение L2TP

-

В разделе «PPP» выберите L2TP Server.

-

Вновь отметьте «Enabled».

-

В поле «Default Profile» укажите «profile_VPN».

-

В «Authentication» задате значение mschap2.

-

Далее в «Use IPsec» задайте required.

-

Также не забудьте указать «IPsec Secret».

Использование DoH для VPN

-

Теперь в настройках PPP-профиля вам необходимо указать в адресе DNS-сервера сам MikroTik. То есть значения полей «Local Address» и «DNS Server» должны повторять друг друга.

-

Как только выполните предыдущий шаг, вернитесь в настройки DNS и включите Allow Remote Requests.

Подключение Android к VPN

-

В настройках найдите раздел «VPN».

-

Нажмите «Добавить сеть VPN» в нижней части экрана.

-

Заполните следующие поля:

-

«Тип» – L2TP/IPSec PSK;

-

«Сервер» – имя вашего сервера;

-

«Общий ключ IPSec».

-

Нажмите Сохранить.

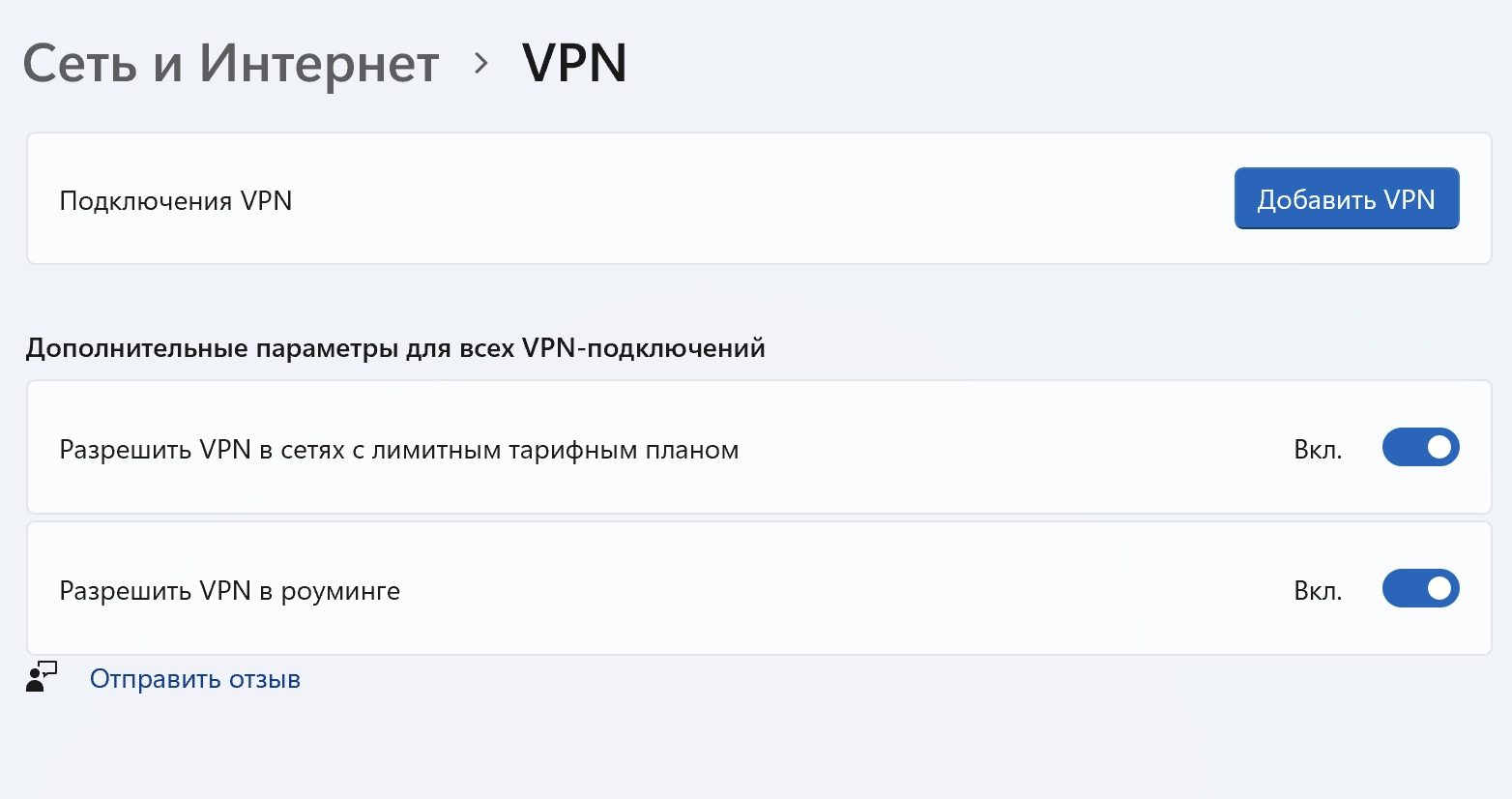

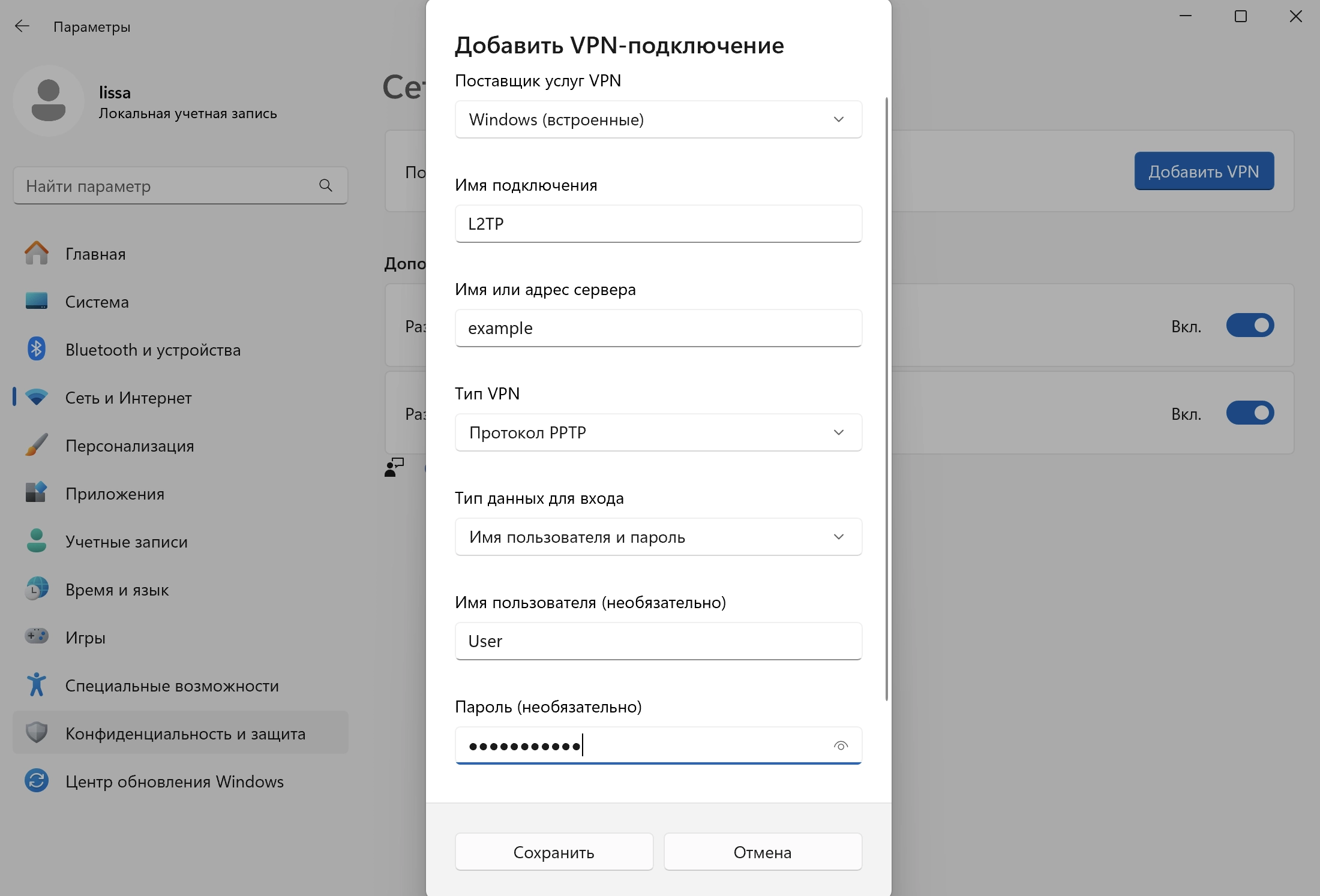

Подключение Windows к VPN

-

Через поиск Проводника найдите панель управления «VPN».

-

Вы сразу увидите опцию «Подключения VPN». Справа от нее выберите Добавить VPN.

-

Заполните следующие поля таким образом:

-

Нажмите Сохранить.

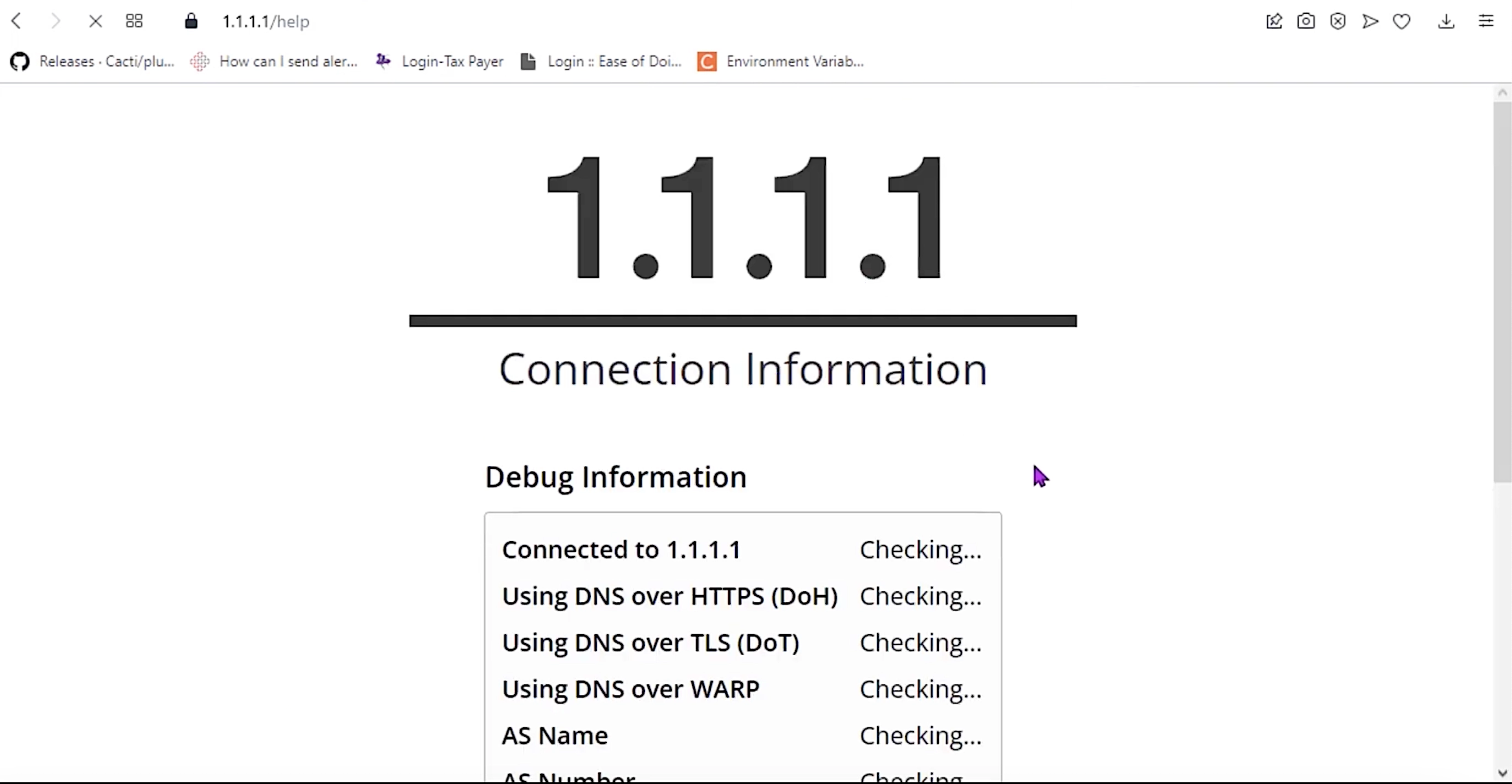

Проверка DoH

Убедитесь, что DNS-запросы действительно отправляются через DoH.

Важно! Проверка должна производиться на устройстве в вашей локальной сети, которое использует MikroTik CHR в качестве DNS-сервера,

Для этого откройте веб-браузер и посетите сайт для проверки DoH. Например, https://1.1.1.1/help.

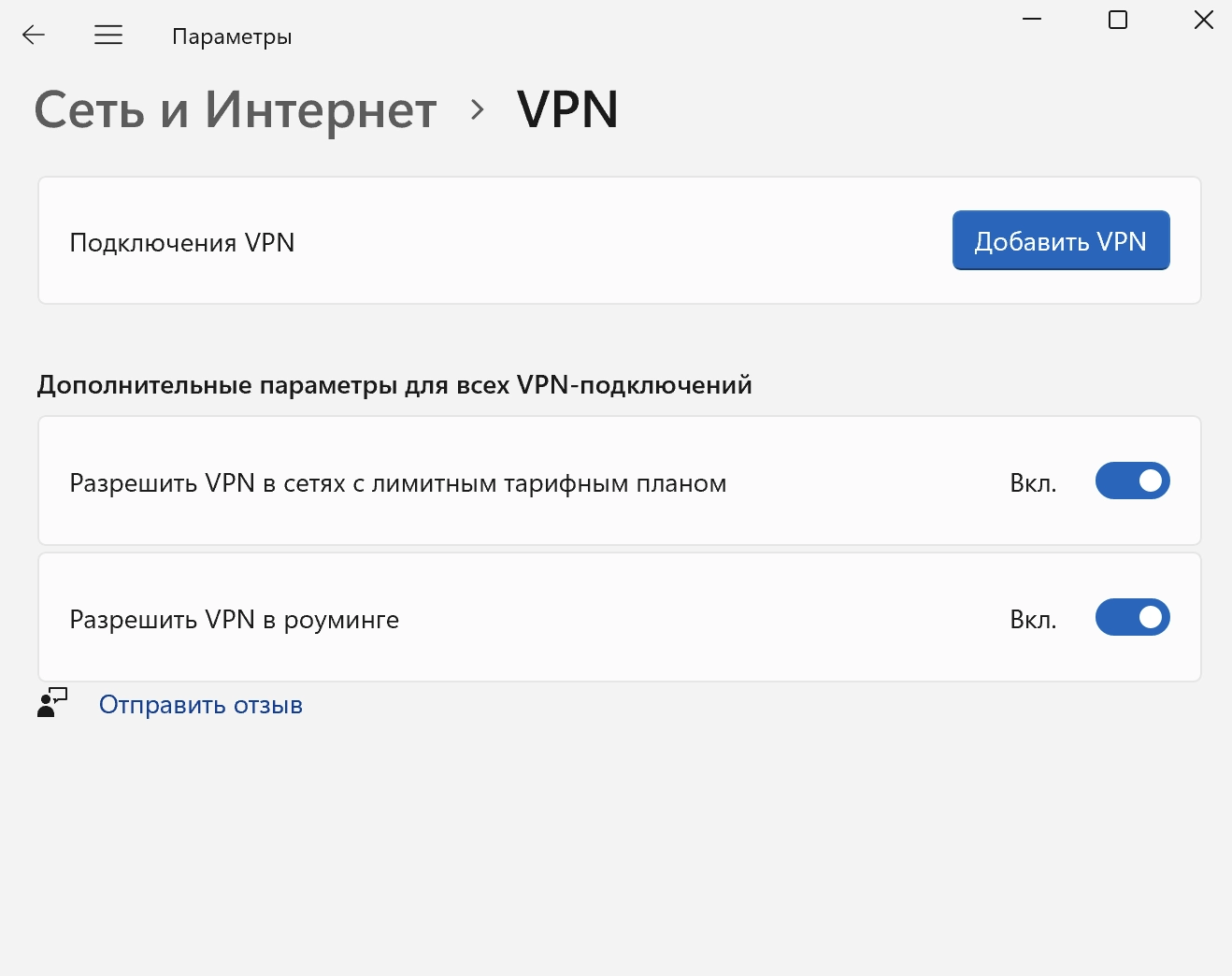

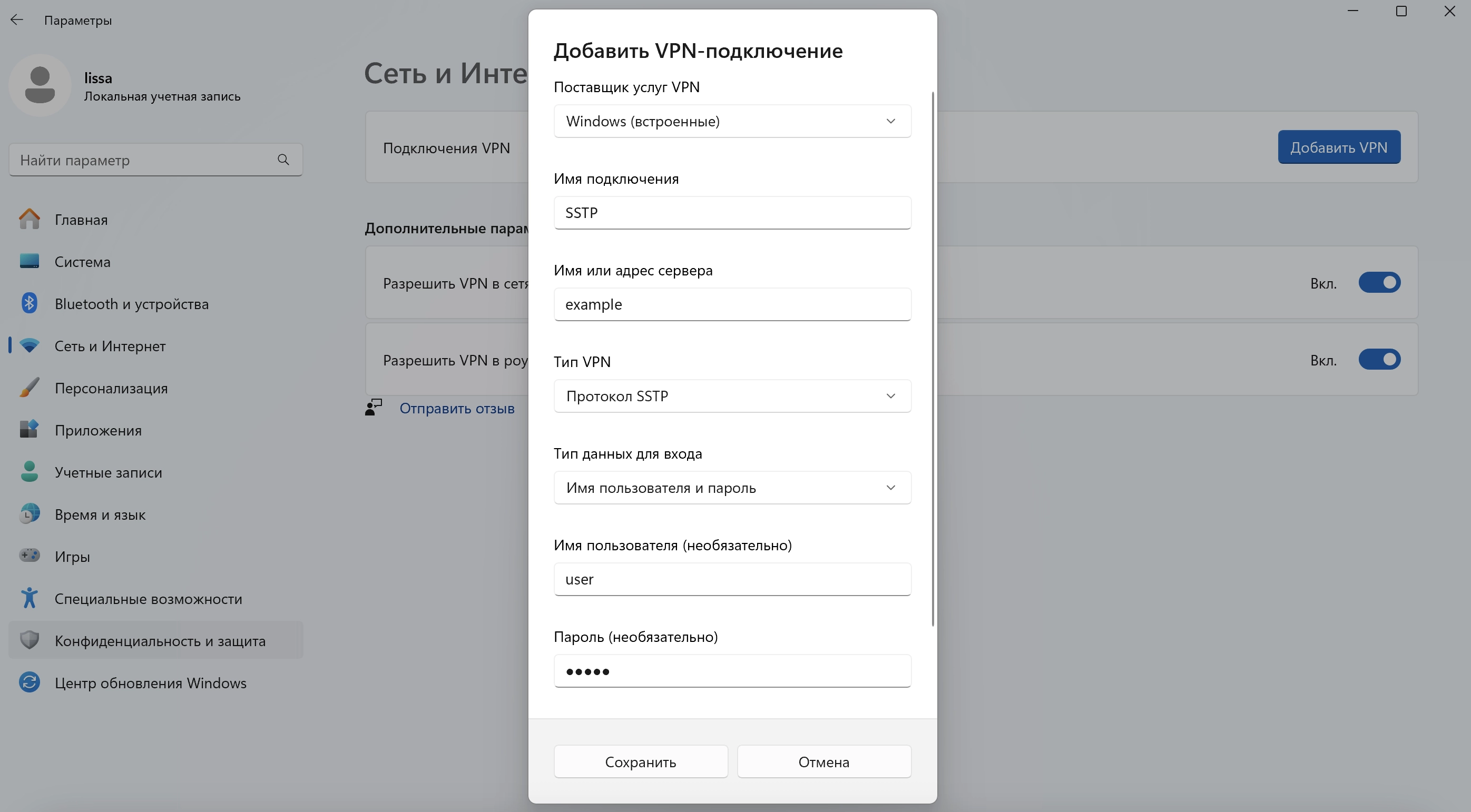

Настройка и подключение к SSTP

SSTP – это закрытый протокол, разработанный Microsoft. Он поддерживается операционной системой Microsoft Windows, начиная с Vista SP1, и требует установки дополнительного программного обеспечения на других ОС.

-

В терминале выполните следующую команду:

/interface sstp-server server set enabled=yes certificate=server@MikroTik default-profile=vpn-profile

С ее помощью вы запустите сервер SSTP.

-

Скачайте файл «cert_export_MikroTik.crt».

-

Откройте его двойным кликом.

-

Перед вами появится предупреждение о том, что у компьютера нет доверия к центру сертификации. Именно поэтому вам потребуется сертификат.

Нажмите Установить сертификат.

-

В разделе «Расположение хранилища» выберите опцию Локальный компьютер.

-

Нажмите Далее.

-

Добавьте этот сертификат в «Доверенные корневые центры сертификации».

-

Через поиск Проводника перейдите к параметру «VPN».

-

Щелкните Добавить VPN.

-

Укажите имя или адрес сервера (как в сертификате сервера), а также введите логин и пароль.

Теперь у вас настроено и проверено SSTP VPN-подключение к серверу MikroTik с использованием сертификата.

Заключение

Настройка VPN на MikroTik CHR предоставляет эффективный и гибкий способ обеспечения безопасного соединения для вашей сети. С помощью нашей инструкции вы сможете легко создать свой VPN-cервер и настроить его для повышения уровня безопасности сети и контроля над трафиком.